Одличниот познавач на случувањата на интернет кој што на форумите и социјалните мрежи е познат под никот Canc3 R на форумот Емагаре открива како функионираат софверите со кои што преку телекомите во светот се врши мониторинг и шпиунажа.

Во првиот текст македонскиот хакер ги објаснува основните принципи врз основа на кои функционира софверот а во вторито дел зборува дека ниту еден од модерните системи за комуникација не е безбеден од шпиунскиот софтвер.

Да разгледаме неколку работи кои ги вика апликацијата:

Can monitor encrypted communication. – Посочуваат дека Skype го имаат под нивна контрола 100%, во што верувам ради неговата природа. Но дали е тоа така со OTR комуникација? Јас сум доста убеден, ако го земам во обзир начинот на кој ОТР работи од научен аспект и среќавање на случаи во кој полиции на одредени држави не успеале ништо да земат од таквата комуникација, дека ова е невозможно( доколку OTR се користи правилно). Оваа реченица сметам дека е трик за маркетинг, и тие воопшто не ја пресретнуваат комуникацијата на транспортно ниво туку на принципт на RAT, на видеото се гледа и вика корисникот копира фајл од TrueCrypt место на не криптирана површина, па нормално за да го направи тоа тој треба да го вметне клучот а одкако ќе го вметне фајлот не е веќе криптиран и бабами тогаш може да го земе и да го отвори. Исто така вика дека не е детектирано од 40 антивируси, па сме користеле RAT кога тој е вметнат во компјутерот ти ги гледаш истите работи што ги гледа и жртвата пред него конверзацијата не е криптирана.

Oд ова може да заклучиме дека не работи како магично стапче туку како стандарден добро опремен и криптиран RAT, не е измислена топла вода. Но загрижувачки е фактот со FinISP —>

Вика:

Can be installed inside the Internet Service Provider Network · Handles all common Protocols · Selected Targets by IP address or Radius Logon Name · Hides Remote Monitoring Solution in Downloads by Targets · Injects Remote Monitoring Solution as Software Updates · Remotely installs Remote Monitoring Solution through Websites visited by the Target

Ова се е возможно и во реалниот свет, разликата е што не поседува секој интернет оператор (ISP) :). Овој дел од апликацијата е наменет за интернет провајдерите со што им дава едно од моќно оружје.

Е сега тоа што уште повеќе не интересира е дали тука ова се користи… За жал да.

http://www.schneier.com/blog/archive…n_finspyf.html

Our new findings include:

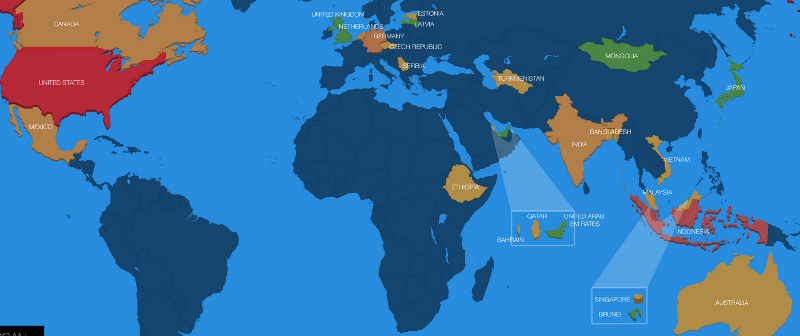

- We have identified FinFisher Command & Control servers in 11 new Countries. Hungary, Turkey, Romania, Panama, Lithuania, Macedonia, South Africa, Pakistan, Nigeria, Bulgaria, Austria.

Засега е познато дека телеком го има, се шпекулира дека и одредени тајкуни го поседуваат.

Моја претпоставка е дека одредени blackhat преминале на „поцрната“ страна хакери дали „силом прилике“ или за пари го створиле ова, да беше толку hackerproof немаше да знаеме ни дека постои.

Благодарност до wikileaks, anonymous, Rapid7(metasploit), Offensive Security и други линуксаши кои сеуште се на вистинската страна.

Главната работа ќе ја заборавев…

Продолжува

Republika.mk - содржините, графичките и техничките решенија се заштитени со издавачки и авторски права (copyright). Крадењето на авторски текстови е казниво со закон. Дозволено е делумно превземање на авторски содржини (текст и фотографии) со ставање хиперлинк до содржината што се цитира.

Поврзани вести

-

На САД им се заканува тотален мрак: Руски хакери упаднале во системите на американските енергетски компании

-

Хакери украле 15 милиони долари од повеќе банки во Мексико

-

Од овие српски хакери се тресеше Европа: Две момчиња од Прокупље и Рума ги воделе нападите на сајтови во цел свет

-

Вашингтон: Системите на 21 сојузна држава биле цел на хакери пред ланските избори